Druckversion des Themas

Hier klicken um das Topic im Orginalformat anzusehen

Rokop Security _ Schutzprogramme _ Sandboxie Free

Geschrieben von: subset 17.05.2008, 23:23

Sandboxie, Englisch, Freeware

http://www.sandboxie.com/

Einleitung

Sandboxie ist den meisten wahrscheinlich schon länger bekannt, für alle übrigen deswegen nur eine kurze Erklärung:

Eine Anwendung wird über Sandboxie gestartet und alle Veränderungen am System finden danach nur noch in der Sandbox statt, einem vom Rest des eigentlichen Systems isolierten Bereich.

Alle übrigen Anwendungen können von Außen ganz normal auf die Sandbox zugreifen, sie ist einfach ein Ordner im Hautverzeichnis vom Systemlaufwerk.

Von der Sandbox nach Außen gelangt normal jedoch nichts, denn Sandboxie kopiert alle benötigten Daten in die Sandbox hinein.

Als Beispiel ein Browser der über Sandboxie gestartet wurde:

Ein Schadprogramm gelangt in das Browser Cache (nicht wirklich, da es in der Sandbox ist) und will die x.exe verändern.

Sandboxie kopiert die x.exe in die Sandbox und das Schadprogramm verändert die x.exe (wieder nicht wirklich, da das nur in der Sandbox stattfindet).

Das Schadprogramm ist scheinbar erfolgreich, aber in Wirklichkeit überhaupt nicht.

Weder befindet sich im echten Browser Cache ein Schadprogramm noch wurde die echte x.exe verändert.

Beides fand nur in der Sandbox statt, hatte also keine Auswirkungen auf das echte System und nach dem Leeren der Sandbox sind das Schadprogramm und die veränderte x.exe gelöscht.

Wo liegen nun die Unterschiede zwischen Sandboxie und GeSWall?

- GeSWall verfolgt quasi alle Dateien über alle Festplatten und isoliert jede Einzelne, sichtbar am roten Rahmen.

Am Speicherort der Dateien werden keinerlei Veränderungen vorgenommen, alles landet auf dem gleichen Platz wie ohne GeSWall.

Der Vorteil: alles ist an seinem Platz, nichts geht verloren.

- Sandboxie hingegen kopiert alle erforderlichen Dateien vom echten System in die „Scheinwelt“ der Sandbox.

Das System selbst bleibt unverändert, alle Veränderungen durch das Programm, das in der Sandbox läuft, finden nur in der Sandbox statt, ob Virenbefall oder Browserupdate.

Löscht man die Sandbox, gehen alle diese Veränderungen mit verloren.

Der Vorteil: nichts wird am eigentlichen System verändert, alles geht mit dem Leeren der Sandbox verloren.

Das Konfigurationsbeispiel (Browser Selbstreinigung) habe ich nach diesen Anforderungen erstellt:

Sicher im Internet surfen ohne Notwendigkeit eines Web AV Hemmschuhes und mit der Gewissheit, dass nach dem Beenden des Browser der ganze Mist gelöscht wird.

Außerdem soll die Sandbox möglichst dicht gehalten werden.

Ich habe nur wenige Ausnahmen für Downloads und Browser Addons erstellt und den Zugriff auf sensible Daten geblockt und den Zugriff auf das Internet streng limitiert.

Als Browser habe ich Firefox gewählt.

Die Installation

Die Installationsdatei ist nur 373 KB groß, ein Autostart (sbiectrl.exe), ein Service (sbiesvc.exe) und ein Treiber (sbiedrv.sys) werden installiert.

Der Resourcenverbrauch mit und ohne aktive Sandbox Anwendung.

Sandboxie erzeugt einen Link für den Standardbrowser auf dem Desktop.

Man braucht diesen nur Doppelklicken und der Browser wird automatisch in der Sandbox gestartet.

Die Konfiguration

Vor dem ersten Start sollte man die Sandbox einrichten.

Dazu wählt man im Hauptfenster die „Sandbox Settings“

In den Settings kann man dann die Vorgaben (Desktop, Eigene Dateien) löschen und sein persönliches Download Verzeichnis hinzufügen.

Wenn man will, dass Downloads sofort im Originalverzeichnis landen, sollte man diese Option aktivieren.

Nach dem Herunterladen einer Datei öffnet sich dieses Fenster und man muss das Retten des Downloads mit „Recover“ genehmigen.

So werden ungewollte Downloads in dieses Verzeichnis verhindert (Drive-by-Download).

Bei der nächsten Einstellung wird die Sandbox nach dem Beenden des Browsers automatisch gelöscht.

Ich bevorzuge diese Einstellung, da damit alle Surfspuren automatisch beseitigt werden.

Der Nachteil ist eine leichte Verzögerung bei jedem Browserstart, da alle erforderlichen Dateien jedes Mal erst in die Sandbox kopiert werden müssen.

Es spricht aber auch nichts dagegen, diese Einstellung nicht zu aktivieren, also die Sandbox beim Beenden des Browsers nicht zu löschen.

Auf die übrigen Einstellungen hat das keinen Einfluss.

Die nächste Einstellung betrifft den Internetzugang von Programmen die in der Sandbox laufen.

Hier habe ich nur Firefox ausgewählt, um sicherzustellen, dass sonst keine Programme aus der Sandbox heraus nach Hause telefonieren dürfen.

Den direkten Zugriff auf Dateien aus der Sandbox heraus habe ich wieder auf Firefox beschränkt und nur auf für mich wichtige Dateien.

Für die NoScript Regeln:

OpenFilePath=firefox.exe,%AppData%\Mozilla\Firefox\Profiles\*.default\prefs.js

Für die Lesezeichen:

OpenFilePath=firefox.exe,%AppData%\Mozilla\Firefox\Profiles\*.default\bookmarks.html

Für die Sitzungswiederherstellung:

OpenFilePath=firefox.exe,%AppData%\Mozilla\Firefox\Profiles\*.default\sessionstore.js

Für Adblock Plus Regeln:

OpenFilePath=firefox.exe,%AppData%\Mozilla\Firefox\Profiles\*.default\adblockplus\patterns.ini

Firefox oder Addons updaten, neue Addons oder Themes installieren usw. funktioniert mit diesen Einstellungen nicht, aber das will ich mit dem Browser in der Sandbox auch gar nicht.

Dazu starte ich den Browser nur für das Update normal.

Hier geht mir die Sicherheit vor dem Komfort.

Aber wer will kann auch die vorgefertigten Profile aktivieren.

Oder wie oben einfach den direkten Zugriff von Firefox (mit OpenFilePath=firefox.exe,) auf relevante Dateien erlauben.

Für die Profilordner und das Programmverzeichnis sind das diese Pfade:

C:\Programme\Mozilla Firefox

C:\Dokumente und Einstellungen\*\Anwendungsdaten\Mozilla

C:\Dokumente und Einstellungen\*\Lokale Einstellungen\Anwendungsdaten\Mozilla\Firefox

Natürlich öffnet man dadurch die Sandbox weiter als mit den von mir bevorzugten Einstellungen.

Die nächsten Einstellungen betreffen Bereiche, auf die auch aus der Sandbox heraus nicht zugegriffen werden darf.

Das sind meine übrigen Sicherheitsprogramme und Ordner bzw. Partitionen mit privaten Daten.

C:\Programme\Returnil

C:\Programme\Tall Emu\Online Armor

C:\Programme\Avira

C:\RETURNIL

%Local Settings%\Anwendungsdaten\Thunderbird

%AppData%\Thunderbird

%Personal% (Eigene Dateien)

D:

S:

Und zusätzlich habe ich noch den Windows und Programme Ordner als Read only Ordner eingefügt.

C:\Programme funktioniert aber nur, wenn man den Browser aus der Sandbox heraus nicht updaten will.

Resümee

Mit diesen Einstellungen hat man ein System der Selbstreinigung für den Firefox Browser.

Ob gut oder schlecht, alles wird entsorgt.

Ähnlich lassen sich auch andere Browser für Sandboxie konfigurieren.

MfG

Geschrieben von: diddsen 18.05.2008, 00:11

kann nur sagen --- mega beitrag wieder ![]()

nur ein klitzekleines problem:

At this time, Sandboxie does not support Windows Vista 64-bit

für mich also unbrauchbar ![]()

Geschrieben von: subset 18.05.2008, 02:37

Danke, danke

Ja, die Systemvoraussetzungen, die vergesse ich manchmal...

Also Sandboxie läuft mit Windows 2000, XP, 2003 und Vista, jeweils 32-bit.

Zusätzlich noch mit XP 64-bit wenn man das Update KB932596 deinstalliert.

Mit Vista 64-bit läuft es wegen des PatchGuard nicht, der auch schon die AV Hersteller gesammelt auf die Barrikaden brachte.

Ausführlich hier nachzulesen:

http://www.sandboxie.com/index.php?WindowsVista64

MfG

Geschrieben von: Caimbeul 05.06.2008, 11:09

Ich hätte noch ein paar allgemeine Fragen zu Sandboxie.

Wie sicher ist das System? Sprich, was passiert wenn jemand einen Malwaredatei mit Sandboxie ausführt? Findet sich alles in der Sandbox oder im RegHive oder doch auf dem System? Kann man so Malware "untersuchen", kann Malware eine Sandboxie-Ausführung erkennen und "schlummern"?

Wie lese ich am besten das Reghive aus? Bisher hab ich das in einen seperaten Schlüssel in die Registry importiert angeschaut und dann gelöscht, aber irgendwie erscheint mir das nicht so sinnvoll.

Geschrieben von: rolarocka 05.06.2008, 11:28

Du kannst Malware ausführen und es bleibt in Sandboxie "gefangen". Die Malware hat dabei nur eingeschränkte rechte also wirst auch kein rootkit installieren können. Sandboxie selber erkennt nichts. Es lässt halt alles in einer isolierten Umgebung stattfinden die du dann manuell oder automatisch problemlos löschen kannst. Dabei wird alles gelöscht, dateien und reghive egal was. Ich benutze Sandboxie fürs browsen und um neue Software auszuprobieren. Dadurch wird das eigentliche System nicht "verschmutzt" und alles bleibt flott wie beim ersten Tag.

Geschrieben von: Caimbeul 05.06.2008, 11:34

Klingt gut, ich hab nämlich öfters meine Eltern die mir ihre "tolle neue kostenlose Sharewaresoftware" zeigen wollen die sie runtergeladen haben und da bin ich meist skeptisch ![]()

Geschrieben von: rolarocka 05.06.2008, 11:42

Mit Sandboxie wirst du viel risikofreudiger werden hehe.

Geschrieben von: Caimbeul 05.06.2008, 11:50

Ich nicht meine Eltern und das ist das wichtige ![]() Bischen spielen muss erlaubt sein, ich hab ja zur not nen Image. Wobei die Frage ist ob VM-Ware nicht ggf. die Sichere alternative wäre.

Bischen spielen muss erlaubt sein, ich hab ja zur not nen Image. Wobei die Frage ist ob VM-Ware nicht ggf. die Sichere alternative wäre.

Geschrieben von: Heike 05.06.2008, 12:00

Es gibt einige Malware die eine Detection für solche Sachen haben. Wird so etwas entdeckt, verhält sie sich anders.

Sandboxie ist sicherlich ok, um "saubere" Sachen zu testen um sich sein System nicht zu zumüllen, zu mehr würde ich es in keinem Fall benutzen. (das gilt ähnlich für alle anderen Sachen, die ein virtuelles System erstellen)

Ein saubere Image ist wichtig. ![]()

Geschrieben von: Caimbeul 05.06.2008, 16:15

Ok, ich werd das dann wie gewohnt nur auf meine Testsystem machen und für Nummer sicher weitherhin auf vt vertrauen.

Danke für Eure Einschätzungen.

Geschrieben von: subset 05.06.2008, 16:59

Hi,

Sandboxie ist wie ein Zoo, natürlich kann auch aus einem Zoo mal etwas ausbrechen, aber dann sind bei mir immer noch Avira und Online Armor da.

Die Wahrscheinlichkeit ist aber sehr gering, dass etwas rauskommt, bei mir war das noch nicht der Fall.

Vor allem auch weil die Sandbox beim Schließen des Browsers automatisch gelöscht wird.

Diese ganzen Web AV Bremsen können mir somit gestohlen bleiben, Browser mit Sandboxie laufen lassen und vom AV nur der Datei Scanner in Echtzeit und gut is.

Den Gedanken Malware damit zu testen, halte ich für abwegig.

Wieder der Zoo Vergleich: wie soll das funktionieren, das Tierchen ist ja eingesperrt, kann sich nicht frei entfalten.

Da nehme ich lieber Returnil oder FD-ISR, da kann sich Malware frei entfalten und man bekommt brauchbarere Ergebnisse als in einer VM.

MfG

Geschrieben von: Caimbeul 05.06.2008, 17:32

Hast Du für eins der beiden Produkte zufällig ein how-to, auch auf Englisch als Link parat?

Geschrieben von: subset 05.06.2008, 20:58

Hi,

solche Programme sind meist sehr simple in der Handhabung, trotzdem verwendet sie niemand...

Sehr wichtig bei Returnil:

- es schützt nur die Systempartition.

Sind also mehrere Partitionen vorhanden, kann ein Schadprogramm möglicherweise überspringen.

Auf dem Testrechner habe ich deswegen nur eine Partition.

- beim Neustart geht jede Veränderung der Systempartition verloren.

Programme und Malware, die einen Neustart brauchen, sind also mit Returnil nicht zu testen.

Für ein komplettes Rollback beim Neustart habe ich Returnil mit der "Use memory caching for the Virtual System Engine" Option installiert.

Damit kann man dann auch die Erstellung eines virtuellen Laufwerks bei der Installation ignorieren.

D. h. aber: ich kann auf der Systempartition keine Ordner mit dem Filemanager ausnehmen.

Die kostenlose Version (Returnil Virtual System Personal Edition) bietet nur die memory caching Option.

Die Premium Version bietet auch die "Use disk caching for the Virtual System Engine" Option, da kann man dann mit dem Filemanager Ordner ausnehmen.

Anmerkung... die aktuelle Premium Version 2.0.0.5007 funktioniert mit dem giveawayoftheday.com Schlüssel (vorhanden)

Zur Handhabung selbst gibt es nur zu sagen: für den Schutz "Session Lock" aktivieren, mehr is da nicht.

Das offizielle Forum ist hier: http://www.castlecops.com/f288-Returnil_Virtual_System_Release.html

Coldmoon ist aber auch oft bei Wilders.

Mit FD-ISR (FirstDefense-Immediate System Recovery) ist das eine andere Sache...

Die Version, die ich benutze, gibt es nicht mehr.

Die ist von Raxco (Version 3.20.202), XP und Vista kompatibel und man kann damit bis zu zehn Snapshots machen, auch mit verschiedenen OS, also z. B. fünf mit Vista und fünf mit XP.

FD-ISR wird inzwischen von Horizon DataSys vertrieben und heißt FirstDefense-ISR Rescue.

http://www.horizondatasys.com/253715.ihtml

Das Problem damit ist, man kann nur einen Snapshot machen, für die Wiederherstellung des Systems.

Das ist natürlich witzlos im Vergleich zu meiner Version, ich habe derzeit fünf verschiedene Snapshots mit Comodo v3, EQSecure, KIS2009, Online Armor und Twister AV.

Beim Booten kann ich wie mit einem Bootmanager zwischen den Snapshots wählen und jeden Snapshot ähnlich wie mit Returnil auch einfrieren.

Das Praktische ist aber natürlich, dass man über mehrere Neustarts hinweg die Veränderungen verfolgen kann.

Und im Notfall (Bluescreen, Absturz) kann man einfach einen anderen Snapshot booten und den Verseuchten löschen.

Aktuelle Alternativen für das alte FD-ISR wären z. B. EAZ-FIX Professional (EAZ Solution), GoBack (Symantec) , Rollback Rx (Horizon DataSys).

MfG

Geschrieben von: Caimbeul 05.06.2008, 21:15

Sehr lieb von Dir da les ich mich morgen mal in Ruhe ein wenn ich aus der Uni zurück bin. ![]()

Geschrieben von: drei-finger-joe 19.06.2008, 00:26

OpenFilePath=firefox.exe,%AppData%\Mozilla\Firefox\Profiles\*.default\bookmarks.html

Mein erster Beitrag in diesem Form: Hallo allerseits!

Hat jemand die oben stehende Sandboxie-Einstellung mit Firefox 3.0 ausprobiert? Bei mir funktioniert es nicht und ich konnte die zuständige(n) Datei(en) bisher nicht ermitteln - vielleicht muß man auch zwei oder mehr Dateien in Sandboxie eintragen. Wenn man den Profile-Ordner einträgt funktioniert es.

Gruß

Geschrieben von: subset 19.06.2008, 02:38

Hi und willkommen hier.

Hab zwar schon den 3er in Verwendung, aber das mit den Bookmarks ist mir noch gar nicht aufgefallen.

Aber jetzt... die neuen Dateien.

Bookmarks:

OpenFilePath=firefox.exe,%AppData%\Mozilla\Firefox\Profiles\*.default\places.sqlite

OpenFilePath=firefox.exe,%AppData%\Mozilla\Firefox\Profiles\*.default\places.sqlite-journal

Chronik:

Die history.dat wird nicht mehr verwendet, die Chronik befindet sich bei Firefox 3 mit den Bookmarks in der places.sqlite (siehe oben).

Cookies:

OpenFilePath=firefox.exe,%AppData%\Mozilla\Firefox\Profiles\*.default\cookies.sqlite

OpenFilePath=firefox.exe,%AppData%\Mozilla\Firefox\Profiles\*.default\permissions.sqlite

Download-Chronik

OpenFilePath=firefox.exe,%AppData%\Mozilla\Firefox\Profiles\*.default\downloads.sqlite

Passwörter:

OpenFilePath=firefox.exe,%AppData%\Mozilla\Firefox\Profiles\*.default\key3.db

OpenFilePath=firefox.exe,%AppData%\Mozilla\Firefox\Profiles\*.default\signons3.txt

Seiteneinstellungen: (z.B. Schriftgröße)

OpenFilePath=firefox.exe,%AppData%\Mozilla\Firefox\Profiles\*.default\content-prefs.sqlite

Weitere auf Bestellung

MfG

Geschrieben von: drei-finger-joe 19.06.2008, 10:59

Hi subset,

danke für deine Hilfe! Wie hast du das so schnell herausgefunden? Durch hartnäckiges Ausprobieren (bin ich zu ungeduldig?) oder gibt es eine Dokumentation zu den Dateien?

Gruß

Geschrieben von: subset 19.06.2008, 14:21

Schnell

Schnell nicht, aber durch herumschnüffeln in den richten Seiten, wie z.B.

http://www.firefox-browser.de/wiki/Hauptseite

http://wiki.mozilla.org

http://kb.mozillazine.org/

http://developer.mozilla.org/

http://www.mozdev.org/

MfG

Geschrieben von: drei-finger-joe 19.06.2008, 15:05

Jau: http://kb.mozillazine.org/Bookmarks.html ist z.B. genau die richtige Adresse für das Bookmark-"Problem". Man muß es nur wissen! ![]()

Gruß

Geschrieben von: blubber 13.07.2008, 19:11

Was muss ich anstellen, damit die kleine Sandbox nach einem Download nachfragt, ob ich die Datei Wiederherstellen möchte oder nicht?!? (also aus der Sandbox rauslasse) ![]()

Geschrieben von: subset 13.07.2008, 20:06

Äh ![]()

Den ersten Post vom Thread lesen, ab Die Konfiguration

MfG

Geschrieben von: blubber 15.07.2008, 18:09

Das hab ich. ![]()

Jedoch möchte ich das die Downloads auf dem Desktop landen, und automatisches "rauslassen" möchte ich auch nicht. Und da die Nachfrage, ob ich Datei xy aus der Sandbox rauslassen möchte nicht kommt, dachte ich, ich frag mal hier.

Geschrieben von: subset 15.07.2008, 18:39

Naja,

dann muss etwas anderes Schuld sein

Hast du in dem Fenster etwas aktiviert?

Wenn ja, dann könnte das deine anderen Einstellungen überlagern.

MfG

Geschrieben von: rolarocka 15.07.2008, 22:52

@blubber Du hast was bei "Ressource Access" - "File Access" was verstellt. Die standard Konfiguration von Sandboxie fragt immer nach ob du das heruntergeladene "recovern" willst.

Oder du hast es hier abgeklickt:

dann komm die abfrage auch nicht mehr.

Geschrieben von: rolarocka 15.07.2008, 22:59

Wofür ist eigentlich "read-only Access" in den Einstellungen? Ich dachte Sandboxie ist aus prinzip nur read only und schreibt die veränderungen dann alle innerhalb der Sandbox.

Geschrieben von: subset 15.07.2008, 23:56

Das funktioniert etwas anders.

Sandboxie kopiert alle Dateien die ein Programm X anfordert in die Sandbox hinein.

Diese Dateien können dann normal durch das Programm X in der Sandbox verändert werden.

Mit "read-only Access" wird die Veränderung verboten, nur der Lesezugriff auf die Dateien ist somit für Programm X erlaubt.

MfG

Geschrieben von: Peter 123 19.07.2008, 06:08

Zunächst ein Hallo an alle und ein großes Dankeschön an subset für seine ausführliche und informative Beschreibung von Sandboxie. Ich verwende sie zwar schon seit mehreren Monaten, bisher aber eher intuitiv. Jetzt werde ich das Ganze einmal anhand der Konfigurationshinweise von subset nachvollziehen. Einiges an dem (an sich von mir sehr geschätzten) Programm gibt mir nämlich noch Rätsel auf.

Gleich einmal eine Frage zum Beitrag von "rolarocka":

Oder du hast es hier abgeklickt:

dann komm die abfrage auch nicht mehr.

Ich stelle das entsprechende Fenster von Sandboxie zunächst hier nochmals in der deutschen Fassung herein. Damit wird das Ganze ja doch verständlicher:

rolarocka, ich nehme an, mit "abklicken" meinst du das Entfernen des Hakens bei "Sofortige Wiederherstellung aktivieren". Das stimmt mit meinen eigenen Erfahrungen überein: Bei mir ist der Haken nicht entfernt, und es kommt jedes Mal die Abfrage (was ich auch wünsche).

Mir ist aber die Funktionsweise dieser Einstellung sprachlich-logisch nicht klar:

Der Haken ist gesetzt, die "Sofortige Wiederherstellung" also aktiviert, aber dennoch wird zuvor nachgefragt. Umgekehrt: Wird der Haken entfernt (= "Sofortige Wiederherstellung" nicht aktiviert), dann landet der Download anscheinend (dennoch) sofort und ohne Nachfrage am Desktop?? (Ich habe es jetzt nicht ausprobiert).

Habe ich da einen Denkfehler, oder ist das bei Sandboxie so verwirrend formuliert??

Geschrieben von: rolarocka 19.07.2008, 10:04

Mit Sandboxie landet erst einmal alles in der Sandbox. Hast du diese Option (Standardeinstellung) fragt Sandboxie ob du das heruntergeladene in das eigentliche System "wiederherstellen" willst. Wiederherstellen ist in der Tat etwas irreführend denn Sandboxie verschiebt das ganze nur und stellt nichts wieder her. Wenn du "sofortige Wiederherstellung" deaktiviert hast dann müsste alles wie gesagt in der Sandbox landen und auch dort bleiben. Ausser du hast für das jeweilige Programm unter "ressource access - file access" was anderes eingestellt, dann stellt er es auch wieder her auch wenn du "sofortige Wiederherstellung" deaktiviert hast.

Geschrieben von: Peter 123 19.07.2008, 11:57

Danke, rolarocka. Ein bisschen besser blicke ich durch.

Das halte ich ja für einen Hauptmangel von Sandboxie: Die teilweise merkwürdigen Formulierungen, schon im englischen Original, zu denen dann leider in der deutschen Übersetzung noch ein paar weitere dazukommen. Das wurde mir jetzt bewusst mit dem, was du zum Begriff "Recovery" geschrieben hast.

Es geht in der Tat nicht wirklich darum, etwas "wiederherzustellen", sondern vielmehr darum, Inhalte aus der Sandbox (genauer: aus in der Sandbox angelegten Ordnerkopien) in die Originalordner auf der Festplatte zu verschieben (wie du es formuliert hast), oder - noch plastischer ausgedrückt - diese Inhalte (Dateien) zu "retten", sodass sie mit dem Leeren/Schließen der Sandbox nicht verloren gehen. (Laut Wörterbuch heißt "recovery" ja unter anderem sogar "Rettung"!)

Und für dieses Wiederherstellen/Verschieben/Retten bietet Sandboxie unter "Sandboxeinstellungen" zwei Möglichkeiten an:

1. Etwas, das (völlig irreführenderweise) als "Quick Recovery" ("Schnelle Wiederherstellung") bezeichnet wird:

Ich schreibe "irreführenderweise", denn im obigen Fenster geht es eigentlich nicht um irgendeine "schnelle" Wiederherstellung:

Zunächst einmal ist im Text unter der Überschrift - entgegen deren Wortlaut - nicht nur von der (manuell zu startenden) "Schnellen Wiederherstellung" die Rede, sondern auch von der (sozusagen "späten") Wiederherstellungsmöglichkeit erst beim Leeren der Sandbox. In diesem Fenster werden also zwei Fälle behandelt, von denen nur einer die "Schnelle Wiederherstellung" ist. Aber auch bei der manuell gestarteten Wiederherstellung (die ich ja jederzeit vornehmen kann), hätte man das "quick" aus Gründen der Verständlichkeit besser weggelassen.

Was im Fenster "Quick Recovery" behandelt wird, ist nichts anderes als sozusagen die "regular recovery" ("reguläre Wiederherstellung/Verschiebung/Rettung") - vorgenommen entweder beim Leeren der Sandbox oder manuell.

Und der Text dazu sollte eigentlich (schon im Englischen und dann auch in der Übersetzung) ungefähr so lauten (wenn ich das von subset beschriebene Prinzip von Sandboxie richtig verstanden habe):

"Bevor eine Sandbox geleert wird oder die Wiederherstellung ([besser:] das Verschieben/die Rettung) manuell gestartet wird, werden die Sandbox-Kopien folgender Ordner auf wiederherzustellende ([besser:] zu verschiebende / zu rettende) Inhalte geprüft und diese Inhalte gegebenenfalls zur Auswahl angezeigt:

... (dann käme wieder die Liste mit den Ordnern)"

2. Die andere Wiederherstellung ("Immediate Recovery" / "Sofortige Wiederherstellung") wäre damit schon terminologisch viel klarer von der ersten Variante unterscheidbar, weil es das Wort "quick"/"schnell" in Variante 1 gar nicht gäbe.

Das betreffende Fenster sieht derzeit so aus:

Und hier sollte der Begleittext besser wohl ungefähr wie folgt lauten:

"Die sofortige Wiederherstellung ([besser:] sofortige Verschiebung / sofortige Rettung) ermöglicht das Wiederherstellen (Verschieben/Retten) von Sandbox-Inhalten, sobald diese Inhalte in der Sandbox anfallen."

Das Wort "ermöglicht" erscheint mir deshalb wichtig, weil ja auch bei dieser Sofort-Option die Verschiebung nicht automatisch erfolgt, sondern prinzipiell erst dann, wenn man die entsprechende Nachfrage bestätigt hat (Ausnahme: andere Einstellungen unter "Ressource Access" = "Ressourcenzugriff") (siehe oben die Diskussion blubber und rolarocka).

So, ich habe das einmal zusammengeschrieben, weil es vielleicht auch für andere hilfreich ist, die sich - so wie ich - mit dem Verständnis der Sandboxie schwertun. Außerdem waren die bisherigen Beiträge in diesem Thread doch noch stark an der englischen Version von Sandboxie orientiert. Die deutsche gibt es ja noch nicht lange.

Subset (und alle anderen Expert/innen für Sandboxie) mögen mich bitte korrigieren, wenn ich irgendwo Unsinn geschrieben haben sollte. ![]()

Geschrieben von: rolarocka 19.07.2008, 12:59

Wenn man sich überlegt warum der entwickler das Recovery nennt und nicht anders ist es eigentlich ganz logisch. Sandboxie wird dazu benutzt um alles vom eigentlichen system abzuschotten. Also alles was in eine Sandbox kommt ist eigentlich auch restlos verloren ![]() und muss auf wunsch "wiederhergestellt" werden.

und muss auf wunsch "wiederhergestellt" werden.

Geschrieben von: subset 19.07.2008, 16:19

Die englische Version mit ihren Ausdrücken ist allein die Angelegenheit von Ronen Tzur.

Die ursprüngliche deutsche Übersetzung war von Brummel und meiner Meinung nach verständlicher als die finale Version jetzt.

Bloß die hat Ronen Tzur nicht gefallen und er hat Teile der Ursprünglichen mit Übersetzungstools "überarbeitet".

Die ganzen Fehler galt es dann wieder zu korrigieren und wegen einiger eigenwilliger Übersetzungen zu feilschen.

Nachzulesen hier: http://www.sandboxie.com/phpbb/viewtopic.php?t=3386

Du kannst aber natürlich eine neue Übersetzung machen und Ronen Tzur davon überzeugen, dass deine besser ist als die Jetzige.

MfG

Geschrieben von: Peter 123 19.07.2008, 20:15

Zum Beispiel die Sache mit dem Menüpunkt "Internetzugriff" ("Internet Access") unter "Ressourcenzugriff" ("Resource Access"):

subset, du schreibst dazu in deinem ersten Beitrag:

Hier habe ich nur Firefox ausgewählt, um sicherzustellen, dass sonst keine Programme aus der Sandbox heraus nach Hause telefonieren dürfen.

- Ich habe unter "Internetzugriff" gar nichts eingetragen, also nicht einmal meinen Browser (Firefox). Dennoch kann ich ihn problemlos in der Sandbox benützen, ebenso wie andere Anwendungen; zum Beispiel "Adobe", wenn ich (in der Sandbox) eine pdf-Datei-öffnen will. Worin liegt dann eigentlich der Unterschied zwischen Eintragung und Nicht-Eintragung eines Programms unter "Internetzugriff"? Geht es da nur um das Nach-Hause-Telefonieren zum Beispiel zwecks Vornahme einer Produktaktualisierung?

- Und auch hier ist mir wieder einmal der Begleittext nicht klar (weder der englische noch der deutsche). Da heißt es:

"Wird dieses Feature aktiviert, haben in diese Sandbox installierte oder heruntergeladene Programme niemals Zugriff auf das Internet, selbst dann nicht, wenn ihr Name auf der Liste steht."

Erstens: Was ist mit der Formulierung gemeint "wird dieses Feature aktiviert ..." ("when this feature is enabled ...")? Immerhin gibt es darüber vier Schaltflächen mit ganz unterschiedlichen Funktionen. Wo muss ich da klicken, um etwas zu aktivieren? Und welches Feature ist überhaupt gemeint?

Zweitens: Es heißt dann, bei Aktivierung des Features hätten die Programme niemals Zugriff auf das Internet, "selbst dann nicht, wenn ihr Name auf der Liste steht" ("even if they match the program name specified above"). Umgekehrt schließe ich aber aus deiner Erläuterung im ersten Beitrag, dass Programme, die in der Liste eingetragen sind, sehr wohl nach Hause telefonieren (dürfen), also jedenfalls Internetzugriff haben. Und das wäre ja auch plausibel; und so steht es ja auch im Fenster, gleich unter der Überschrift. Aber das, was unter den Schaltflächen steht, drückt dann genau das Gegenteil aus.

Geschrieben von: subset 19.07.2008, 22:40

Eigentlich geht es um Sicherheit:

- Ist das Feld frei, dann haben alle Anwendungen, die in dieser Sandbox laufen, Zugriff auf das Internet.

Das ist sehr unsicher, es könnte z.B. ein Trojaner aus der Sandbox heraus Daten in das Internet verschicken.

- Steht da nur firefox.exe, dann darf auch nur der Firefox Browser Daten ins Internet schicken.

Das ist viel sicherer, da sonst keine Anwendung aus der Sandbox heraus ins Internet senden darf.

Aus Sicherheitsgründen sollte man also hier nur die tatsächlich notwendigen Programme für diese Sandbox eintragen, die unbedingt einen Interzugriff benötigen.

Bei mir steht da nur firefox.exe.

Gemeint ist das Feature, das den Zugriff von Anwendungen auf das Internet festlegt.

Name hinzufügen > den Namen einer Anwendung selbst eingeben, z.B. iexplore.exe

Datei hinzufügen > den Pfad zur Anwendung wählen

Alle verweigern > ein Platzhalter zum Verweigern für alle Anwendungen wird gesetzt

Entfernen > alle Einträge löschen (= allen Anwendungen Internetzugriff erlauben)

Es geht hier aber nur um "in diese Sandbox installierte oder heruntergeladene Programme", also nicht um die Programme, die auf deinem echten System installiert sind.

Ein Beispiel: browser.exe und pdf.exe sind beim Internetzugriff eingetragen.

- Sind beide auf deinem echten System installiert, dann haben auch beide aus der Sandbox heraus Zugriff auf das Internet.

- Ist die browser.exe auf deinem echten System installiert und du lädst die pdf.exe in die Sandbox herunter, installierst und startest sie, dann hat diese pdf.exe keinen Zugriff auf das Internet.

MfG

Geschrieben von: Peter 123 20.07.2008, 00:32

Ich fürchte, ich habe es noch immer nicht wirklich verstanden. ![]() Aber ich lasse es mal auf sich beruhen bzw. werde es später noch einmal in Ruhe durchgehen.

Aber ich lasse es mal auf sich beruhen bzw. werde es später noch einmal in Ruhe durchgehen.

Ein Punkt hat mich zunächst völlig verwirrt:

- Ist das Feld frei, dann haben alle Anwendungen, die in dieser Sandbox laufen, Zugriff auf das Internet.

Das ist sehr unsicher, es könnte z.B. ein Trojaner aus der Sandbox heraus Daten in das Internet verschicken.

- Steht da nur firefox.exe, dann darf auch nur der Firefox Browser Daten ins Internet schicken.

Das ist viel sicherer, da sonst keine Anwendung aus der Sandbox heraus ins Internet senden darf.

Aus Sicherheitsgründen sollte man also hier nur die tatsächlich notwendigen Programme für diese Sandbox eintragen, die unbedingt einen Interzugriff benötigen.

Bei mir steht da nur firefox.exe.

Daraus schließe ich:

Wenn keine Anwendung im Feld eingetragen ist, dann haben alle Anwendungen Zugriff auf das Internet.

Und ich hatte bisher immer gedacht, es wäre umgekehrt: Wenn nichts eingetragen ist, dann hat auch nichts Zugriff!!! So habe ich bisher den Satz verstanden, der über dem Feld steht:

"Wenn angegeben, die nachfolgend aufgelisteten Programme haben als einziges Zugriff auf das Internet."

"If specified, the following programs will be the only programs in the sandbox that can access the internet."

Jetzt - nach längerem Überlegen und "Über-5-Ecken-Denken" - ist mir klar, wie dieses Sandboxie-Fenster offenbar gemeint ist. Eigentlich müsste dort in etwa stehen:

"In der Standardeinstellung haben alle Anwendungen, die in Sandboxie laufen, Zugriff auf das Internet. Wenn Sie aber wollen, dass bestimmte Programme als einzige Zugriff auf das Internet haben, tragen Sie diese in das folgende Feld ein."

Oder noch simpler und verständlicher wäre es, wenn Ronen Tzur im Fenster "Internetzugriff" zwei gleichwertige Optionen vorgesehen hätte, ungefähr so:

"Welche Anwendungen sollen Zugriff auf das Internet haben?

a) alle [daneben ein Kästchen zum Anklicken]

b) nur die folgenden: .... [und dann das Feld, in das diese Anwendungen einzutragen sind]"

Manche Menschen haben das Talent, auch relativ simple Sachverhalte derartig zu komplizieren, dass sie damit Verwirrung hervorrufen. Spätestens jetzt zähle ich Ronen Tzur dazu.

subset, danke für deine geduldigen Auskünfte. Die haben mir jetzt zwar zur endgültigen Erkenntnis verholfen, dass Sandboxie - was die Verständlichkeit betrifft - kein gutes Programm ist. Andererseits aber weiß ich jetzt dank deiner Erklärungen, dass ich aus Sicherheitsgründen schleunigst firefox.exe (+ opera.exe) in dieses ominöse Feld eintragen sollte.

Geschrieben von: subset 20.07.2008, 11:31

Sandboxie ist eher so ein Ein-Mann-Unternehmen und Ronen Tzur ist wohl in erster Linie Programmierer/Entwickler.

Da erwartest du doch kein leicht verständliches Programm, oder?

Das betrifft aber nur Programme, die auf das Internet Zugriff haben.

Zusätzlich kannst du noch über einen Befehl in der Sandboxie.ini im Verzeichnis C:\WINDOWS\ verhindern, dass Programme überhaupt in der Sandbox ausgeführt werden.

Der Beginn deiner Sandboxie.ini könnte dann so aussehen:

----------------------------------------------------------------

[GlobalSettings]

ProcessGroup=<InternetAccess_DefaultBox>,firefox.exe

ProcessGroup=<restricted>,Start.exe,SandboxieDcomLaunch.exe,SandboxieRpcSs.exe,firefox.exe

----------------------------------------------------------------

- Die erste Zeile ist für den Internetzugriff - das darf hier nur Firefox

- Die zweite Zeile beschränkt die Prozesse, die überhaupt in der Sandbox ausgeführt werden dürfen. In diesem Fall sind das nur Sandboxie Prozesse (Start.exe,SandboxieDcomLaunch.exe,SandboxieRpcSs.exe) und Firefox. Jedes andere (Schad-) Programm wird in der Sandbox 'abgewürgt'. Naturlich kannst du diese Angaben erweitern, damit andere Programme auch starten dürfen.

Die meisten erfahrenen Benutzer editieren ohnehin die Sandboxie.ini direkt, auch (wie bei diesem Beispiel) mit Befehlen, die über das Einstellungsfenster gar nicht zugänglich sind.

MfG

Geschrieben von: Peter 123 20.07.2008, 16:48

Ich hätte in dem Zusammenhang zunächst eine prinzipielle Verständnisfrage:

Ich bin ja bisher immer der Meinung gewesen: Eine Anwendung, die in der Sandbox läuft, kann (auf meinem Computer) keinen Schaden anrichten (wenn man von dem Fall absieht, dass einmal ein Schädling aus der Sandbox ausbrechen könnte).

Dann hast du aber geschrieben (bezogen auf das Feld im Menüpunkt "Internetzugriff"):

- Ist das Feld frei, dann haben alle Anwendungen, die in dieser Sandbox laufen, Zugriff auf das Internet.

Das ist sehr unsicher, es könnte z.B. ein Trojaner aus der Sandbox heraus Daten in das Internet verschicken.

[...]

Aus Sicherheitsgründen sollte man also hier nur die tatsächlich notwendigen Programme für diese Sandbox eintragen, die unbedingt einen Interzugriff benötigen.

Bei mir steht da nur firefox.exe.

Heißt das also: Die Sicherheit des eigenen Computers wird nicht beeinträchtigt, wenn Programme aus der Sandbox heraus Zugriff auf das Internet haben; die Beschränkungen des Internetzugriffs dienen aber dem Schutz anderer Computer vor Schädlingen? Ich schließe das aus deinem Satz: "es könnte z.B. ein Trojaner aus der Sandbox heraus Daten in das Internet verschicken".

Meine Frage hat folgenden Grund:

Ich habe mir jetzt bei "Internetzugriff" folgende 6 Dateien eingetragen (also mehr als du):

1. drei Browser (Firefox, Opera, Internet Explorer): firefox.exe, opera.exe, iexplore.exe

(Internet Explorer verwende ich zwar so gut wie nie - aber ich denke mir: wenn ich es tue, dann besser mit Sandbox als ohne)

2. drei Messengerprogramme (Skype, Windows Live Messenger, Yahoo Messenger):

skype.exe, msnmsgr.exe, yahoomessenger.exe

Auch hier ist meine Überlegung: Messengerverwendung aus Sicherheitsgründen lieber mit Sandbox als ohne.

Heißt das jetzt z.B: Die Verwendung des Windows Live Messengers ist für mich zwar sicher (weil ich ihn ja in der Sandbox verwende); wohl könnte aber ein Gesprächspartner einen Schädling bekommen, der sich in meinem Messenger eingenistet haben könnte und aus der Sandbox heraus ins Internet verschickt wird? (Während bei mir dieser Schädling mit dem Leeren der Sandbox ja wieder verschwinden würde.)

__________________________________

Und ähnlich meine Frage zu den weiteren Einträgen, die du in der Sandboxie.ini empfiehlst:

Der Beginn deiner Sandboxie.ini könnte dann so aussehen:

----------------------------------------------------------------

[GlobalSettings]

ProcessGroup=<InternetAccess_DefaultBox>,firefox.exe

ProcessGroup=<restricted>,Start.exe,SandboxieDcomLaunch.exe,SandboxieRpcSs.exe,firefox.exe

----------------------------------------------------------------

- Die erste Zeile ist für den Internetzugriff - das darf hier nur Firefox

- Die zweite Zeile beschränkt die Prozesse, die überhaupt in der Sandbox ausgeführt werden dürfen. In diesem Fall sind das nur Sandboxie Prozesse (Start.exe,SandboxieDcomLaunch.exe,SandboxieRpcSs.exe) und Firefox. Jedes andere (Schad-) Programm wird in der Sandbox 'abgewürgt'. [...]

Inwiefern ist es denn ein Sicherheitsrisiko, wenn Prozesse bzw. Programme in der Sandbox ausgeführt werden?

Umgekehrt gefragt: Worin besteht das Sicherheitsrisiko, wenn ich unter Sandboxie.ini keine solchen Beschränkungen festlege, wie du sie in deinem Beitrag empfiehlst?

Der Hintergrund meiner Frage ist natürlich folgender: Je mehr Restriktionen man vornimmt, desto schwieriger (bzw. überhaupt unmöglich) wird die Benutzung von Computer bzw. Internet (via Sandboxie).

Geschrieben von: subset 20.07.2008, 19:41

Nehmen wir an, über den Browser wird ein Trojaner in die Sandbox heruntergeladen und gestartet.

Sandboxie selbst erkennt keine Trojaner, also ob der Browser Daten ins Internet schickt oder ein Trojaner ist Sandboxie "egal".

Ein Antivirenprogramm würde aber wahrscheinlich den Trojaner erkennen und eine Firewall das Senden der Daten melden.

Wie auch immer, da der Trojaner in der Sandbox gestartet wurde, landen auch alle weiteren Dateien, die der Trojaner eventuell nachläd, in der Sandbox und gehen somit mit dem Leeren dieser verloren.

Aber es besteht natürlich die Gefahr, dass der Trojaner bis dahin deine private Informationen ins Internet schickt, wenn du die Sandbox nicht richtig konfiguriert hast.

Die Sicherheit des eigenen Computers kann also sehr wohl beeinträchtigt werden, vor allem wenn du deine ClosedFilePath, OpenFilePath und ReadFilePath nicht richtig konfiguriert hast, deswegen habe ich die Anleitung "zur Browser Selbstreinigung" ja geschrieben.

...

Je mehr Restriktionen man vornimmt, desto schwieriger (bzw. überhaupt unmöglich) wird die Benutzung von Computer bzw. Internet (via Sandboxie).

Zur ersten Frage: je weniger Programme, desto weniger Risiko und warum soll man etwas erlauben, wenn man es mit einer Zeile in der Sandboxie.ini verbieten kann...

Zur zweiten Frage: Normal solltest du für jeden Browser und Messenger eine eigene Sandbox anlegen.

Am Beispiel Opera:

- Eine neue Sandbox erstellen

- Und dieser den Namen Opera geben

- Dann eine Verknüpfung erstellen

C:\Programme\Sandboxie\Start.exe /box:Opera C:\Programme\Opera\opera.exe

Fertig ist die Opera Sandbox und nun kann man diese auch nur für Opera entsprechend konfigurieren.

MfG

Geschrieben von: Peter 123 20.07.2008, 20:26

Danke, subset.

Das überzeugt mich jetzt ![]() :

:

Die Sicherheit des eigenen Computers kann also sehr wohl beeinträchtigt werden, [...]

---> Die Gefahr besteht also für mich, solange die Sandbox nicht geleert ist (und Verbindung mit dem Internet besteht)! Stimmt - ist eigentlich völlig plausibel!

Allerdings noch eine Zusatzfrage: Welche privaten Informationen von mir könnten das sein, solange der Trojaner nur in der Sandbox sitzt? Auf Informationen von der Festplatte dürfte er ja eigentlich keinen Zugriff haben. Was käme also in Frage? Z.B. Passwörter, die ich auf der Tastatur eintippe, während die Sandbox läuft?

Das muss ich mir anhand deiner Anleitung im ersten Beitrag noch genau ansehen. Wenn mir etwas unklar ist, werde ich hier wieder nachfragen.

Fertig ist die Opera Sandbox und nun kann man diese auch nur für Opera entsprechend konfigurieren.

Werde ich mir auch noch näher ansehen bzw. überlegen. Es wird halt alles so kompliziert und aufwendig, wenn man das System so umfangreich ausgestaltet.

Geschrieben von: subset 21.07.2008, 00:37

Auf Informationen von der Festplatte dürfte er ja eigentlich keinen Zugriff haben. Was käme also in Frage? Z.B. Passwörter, die ich auf der Tastatur eintippe, während die Sandbox läuft?

Theoretisch kann ein Trojaner auf die meisten privaten Informationen zugreifen, Sandboxie kopiert die benötigten Dateien ja in die Sandbox hinein.

Tut mir leid, aber ohne Zugriffsbeschränkungen auf das Internet und das Limitieren von Prozessen in der Sandbox wird enorm viel Sicherheit verschenkt.

Das war doch das Motto von unserem Altbundeskanzler Fred Sinowatz:

"Es ist alles sehr kompliziert,.."

MfG

Geschrieben von: Peter 123 21.07.2008, 03:30

"Es ist alles sehr kompliziert,.."

Womit er Recht hatte ... Wenn der erst Sandboxie kennen würde ...

Tut mir leid, aber ohne Zugriffsbeschränkungen auf das Internet und das Limitieren von Prozessen in der Sandbox wird enorm viel Sicherheit verschenkt.

Hmm, dann werde ich doch das mit dem Limitieren der Prozesse auch noch in Angriff nehmen müssen.

Danke vorerst einmal für deine ausgiebige Hilfe. Ich melde mich höchstwahrscheinlich mit neuen Fragen wieder.

Geschrieben von: subset 21.07.2008, 13:30

Hi,

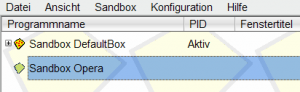

hier ein Grafik, wie man am Beispiel Opera eine neue Sandbox und den Desktoplink dazu aus dem Programm heraus erstellen kann.

MfG

Geschrieben von: Peter 123 21.07.2008, 21:18

![]() Das ist total anschaulich dargestellt. Danke. Ich habe mir das für Opera soeben genau nach dieser Anleitung eingerichtet.

Das ist total anschaulich dargestellt. Danke. Ich habe mir das für Opera soeben genau nach dieser Anleitung eingerichtet.

Ich werde diese neue Opera-Sandbox jetzt einmal probeweise ganz "streng" konfigurieren. Die Default-Sandbox (für Firefox usw.) würde ich zunächst einmal unverändert lassen.

Du hast für die Sandboxie.ini im Verzeichnis C:\WINDOWS\ aus Sicherheitsgründen folgende Einträge empfohlen (das war bezogen auf eine "strenge" Konfiguration einer Sandbox für Firefox):

[GlobalSettings]

ProcessGroup=<InternetAccess_DefaultBox>,firefox.exe

ProcessGroup=<restricted>,Start.exe,SandboxieDcomLaunch.exe,SandboxieRpcSs.exe,firefox.exe

----------------------------------------------------------------

Hieße das jetzt umgelegt auf meinen Fall:

"[GlobalSettings]

ProcessGroup=<InternetAccess_DefaultBox>,firefox.exe,iexplore.exe,skype.exe,msnmsgr.exe,yahoomessenger.exe

ProcessGroup=<InternetAccess_SandboxOpera>,opera.exe

ProcessGroup=<restricted>,Start.exe,SandboxieDcomLaunch.exe,SandboxieRpcSs.exe,opera.exe "

Die Einträge in schwarzer Schrift sind in meiner sandboxie.ini derzeit vorhanden, jenen in roter Schrift habe ich noch nicht vorgenommen. Wäre der dort richtig platziert (also in der dritten Zeile)? Und wie käme zum Ausdruck, dass sich diese "restricted"-Einträge nur auf die Opera-Sandbox und nicht auf die Default-Box beziehen sollen? Muss ich dafür noch etwas hinzufügen? Oder lassen sich diese Restriktionen nur für alle Sandboxen gemeinsam vornehmen?

Und gleich noch eine Frage:

Laut Hijackthis-Logfile laufen bei mir im Rahmen des Sandboxie-Programms auch noch die zwei folgenden Prozesse:

- SbieSvc.exe

- SbieCtrl.exe

Müssten die nicht auch in diese restricted-Liste aufgenommen werden?

Geschrieben von: subset 21.07.2008, 22:56

Der Versuch einer Erklärung anhand einer Sandboxie.ini (nur die relevanten Teile) mit zwei Sandboxen mit Namen FirefoxBox und OperaBox.

----------------------------------------------------------------------

[GlobalSettings]

ProcessGroup=<InternetAccess_FirefoxBox>,firefox.exe

ProcessGroup=<InternetAccess_OperaBox>,opera.exe

ProcessGroup=<restricted1>,firefox.exe,Start.exe,SandboxieDcomLaunch.exe,SandboxieRpcSs.exe

ProcessGroup=<restricted2>,opera.exe,Start.exe,SandboxieDcomLaunch.exe,SandboxieRpcSs.exe

[FirefoxBox]

ClosedFilePath=!<restricted1>,*

ClosedIpcPath=!<restricted1>,*

ClosedKeyPath=!<restricted1>,*

[OperaBox]

ClosedFilePath=!<restricted2>,*

ClosedIpcPath=!<restricted2>,*

ClosedKeyPath=!<restricted2>,*

----------------------------------------------------------------------

Für die [GlobalSettings]

InternetAccess_ - und der exakte Name der Sandbox, also hier FirefoxBox und OperaBox für den Internetzugriff.

Rot - die Gruppe von Anwendungen, die in der FirefoxBox starten dürfen.

Blau - die Gruppe von Anwendungen, die in der OperaBox starten dürfen.

Für die Sandboxen [FirefoxBox] und [OperaBox]

Die restricted1 Gruppe der GlobalSettings gilt für die FirefoxBox.

Die restricted2 Gruppe der GlobalSettings gilt für die OperaBox.

Ist doch einfach und logisch, jede Anwendungsgruppe gehört zu einer Sandbox.

Was bedeuten nun diese ClosedFilePath/ClosedIpcPath/ClosedKeyPath=!<restricted1>,*

und ClosedFilePath/ClosedIpcPath/ClosedKeyPath=!<restricted2>,* Befehle?

ClosedFilePath=!<restricted1>,* heißt, alle Programme die nicht in der Gruppe restricted1 sind, haben auf Dateien außerhalb der Sandbox keinen Zugriff.

ClosedIpcPath=!<restricted1>,* heißt, alle Programme die nicht in der Gruppe restricted1 sind, dürfen keine Daten im Speicher austauschen.

ClosedKeyPath=!<restricted1>,* heißt, alle Programme die nicht in der Gruppe restricted1 sind, erhalten keine Daten aus der Registrierung.

Auf die FirefoxBox bezogen heißt das: nur die firefox.exe, Start.exe, SandboxieDcomLaunch.exe und SandboxieRpcSs.exe dürfen in der Sandbox laufen, Dateien anfordern usw.

Analog gilt das natürlich für die OperaBox und die restricted2 Gruppe.

Die Einstellungen entsprechen einem sehr hohen Sicherheitslevel, aber zumindest ClosedFilePath sollte man davon verwenden.

- SbieCtrl.exe

Müssten die nicht auch in diese restricted-Liste aufgenommen werden?

Du brauchst nur die Beschränkungen ProcessGroup=<restricted... aus der Sandbox rausnehmen und dann öfter mal das Sandboxie Fenster aufmachen

Wenn du SbieSvc.exe oder SbieCtrl.exe findest, dann kannst du sie mit in die Liste nehmen.

Normal laufen aber beide nur außerhalb der Sandbox.

MfG

Geschrieben von: X1-1970 21.07.2008, 23:01

Besten Dank, für dieses aufschlussreiche Thema!

Hab ich doch die letzten 3 Jahre mit einer völlig unsicheren Sandboxi meine Malware geöffnet.... ![]()

ok, konnte sie dann zwar jedesmal löschen, aber sie hatte halt Internetzugriff

und scheinbar auch zu meinen restl. 750GB (Texte, Fotos un was man eben so alles auf FPs liegen hat)

was mir nicht bewusst war ![]()

Geschrieben von: rolarocka 21.07.2008, 23:27

Echt super erklärt, vielen Dank ![]() .

.

Hab ne etwas andere Frage. Wie stelle ich den die DefaultBox so ein das überhaupt kein Programm ins Internet darf. Es soll so eine art Testbox werden. Bei "Internet Access" kann ich ja ne dummy programm eingeben, ist aber nicht sehr elegant. Danke schon mal.

edit: Ok habs gefunden. bei "Internet Access" gibts ein dickes Button namens "Block All" das bringts ![]()

Geschrieben von: subset 22.07.2008, 00:25

Beim Malewaretesten ist das immer Einstellungssache.

- Will man sehen, was ein Trojaner aus dem Internet nachläd, dann muss man logischerweise den Internetzugriff offen lassen.

- Wenn nicht, dann eben den Internetzugriff verweigern.

Daneben ist bei der Ausführung von Malware wichtig, dass keine Open... Anweisungen für diese Sandbox vorhanden sind, wie OpenFilePath, OpenPipePath, OpenKeyPath, OpenIpcPath oder OpenWinClass.

Sonst bestünde die Gefahr, dass die Malware aus der Sandbox heraus das echte System verändern kann.

MfG

Geschrieben von: Peter 123 22.07.2008, 02:22

Ja, wirklich toll von dir erläutert, subset. ![]() Auch wenn ich noch weit davon entfernt bin, tatsächlich zu durchschauen was dabei abläuft. (Du wirst es auch an meiner Frage unten sehen.)

Auch wenn ich noch weit davon entfernt bin, tatsächlich zu durchschauen was dabei abläuft. (Du wirst es auch an meiner Frage unten sehen.) ![]() Aber ich habe mich jetzt einmal ganz an dein "Kochrezept" gehalten, eine zweite Sandbox namens "Operabox" angelegt und "streng" konfiguriert.

Aber ich habe mich jetzt einmal ganz an dein "Kochrezept" gehalten, eine zweite Sandbox namens "Operabox" angelegt und "streng" konfiguriert.

Bei der Default-Box habe ich vorerst einmal diese Restriktionen nicht vorgenommen, sondern bei ihr nur den Internetzugriff auf Firefox, Internet Explorer und die drei Messenger beschränkt. Insofern ist die Default-Box derzeit nicht ganz nach deinen hohen Sicherheitsstandards konfiguriert.

Zunächst meine Bitte:

Könntest du dir ansehen, ob (mit diesen eben genannten Prämissen) meine Einstellungen - vor allem unter Sicherheitsgesichtspunkten - in Ordnung sind? Ich kopiere zu diesem Zweck den Inhalt meiner Sandbox.ini-Datei herein. Damit haben ja vielleicht auch andere so eine Art Muster, was in dieser drinnenstehen sollte/könnte. Das, was du uns als sicherheitsrelevant erläutert hast, habe ich in roter Farbe hervorgehoben:

ProcessGroup=<InternetAccess_DefaultBox>,firefox.exe,iexplore.exe,skype.exe,msnmsgr.exe,yahoomessenger.exe

ProcessGroup=<InternetAccess_Operabox>,opera.exe

ProcessGroup=<restricted>,opera.exe,Start.exe,SandboxieDcomLaunch.exe,SandboxieRpcSs.exe

[DefaultBox]

ConfigLevel=4

AutoRecoverIgnore=.jc!

AutoRecoverIgnore=.part

RecoverFolder=%Personal%

RecoverFolder=%Favorites%

RecoverFolder=%Desktop%

LingerProcess=trustedinstaller.exe

LingerProcess=wuauclt.exe

LingerProcess=devldr32.exe

LingerProcess=syncor.exe

LingerProcess=jusched.exe

LingerProcess=acrord32.exe

Enabled=y

BoxNameTitle=n

AutoDelete=y

NeverDelete=n

CopyLimitKb=250000

AutoRecover=y

ClosedFilePath=!<InternetAccess_DefaultBox>,\Device\RawIp

ClosedFilePath=!<InternetAccess_DefaultBox>,\Device\Ip*

ClosedFilePath=!<InternetAccess_DefaultBox>,\Device\Tcp*

ClosedFilePath=!<InternetAccess_DefaultBox>,\Device\Afd*

[UserSettings_ ..........]

SbieCtrl_UserName= ..........

SbieCtrl_ShowWelcome=N

SbieCtrl_NextUpdateCheck=...........

SbieCtrl_UpdateCheckNotify=Y

SbieCtrl_WindowLeft=52

SbieCtrl_WindowTop=-1

SbieCtrl_WindowWidth=660

SbieCtrl_WindowHeight=450

SbieCtrl_Hidden=N

SbieCtrl_ActiveView=40021

SbieCtrl_BoxExpandedView_DefaultBox=Y

SbieCtrl_AutoApplySettings=N

SbieCtrl_HideWindowNotify=N

SbieCtrl_EnableLogonStart=N

SbieCtrl_EnableAutoStart=Y

SbieCtrl_AddDesktopIcon=N

SbieCtrl_AddQuickLaunchIcon=N

SbieCtrl_AddContextMenu=Y

SbieCtrl_AddSendToMenu=Y

SbieCtrl_ColWidthProcName=250

SbieCtrl_ColWidthProcId=70

SbieCtrl_ColWidthProcTitle=310

SbieCtrl_BoxExpandedView_Operabox=Y

[Operabox]

Enabled=y

ConfigLevel=4

AutoRecover=y

AutoRecoverIgnore=.jc!

AutoRecoverIgnore=.part

RecoverFolder=%Personal%

RecoverFolder=%Favorites%

RecoverFolder=%Desktop%

LingerProcess=trustedinstaller.exe

LingerProcess=wuauclt.exe

LingerProcess=devldr32.exe

LingerProcess=syncor.exe

LingerProcess=jusched.exe

LingerProcess=acrord32.exe

CopyLimitKb=250000

AutoDelete=y

NeverDelete=n

ClosedFilePath=!<restricted>,*

ClosedIpcPath=!<restricted>,*

ClosedKeyPath=!<restricted>,*

Und jetzt hätte ich noch ein praktische Frage dazu:

Deinen Erläuterungen zufolge geht es doch bei all diesen Maßnahmen vor allem auch darum, dass möglichst wenig Prozesse bzw. Programme in der Sandbox laufen bzw. auf das Internet Zugriff haben.

Folgende Merkwürdigkeit ist mir aber bei Benützung der Sandboxen mit obigen Einstellungen aufgefallen:

a) WindowsMediaPlayer 11 (zum Öffnen und Abspielen eines Videoclips aus dem Browser heraus):

funktioniert sowohl in der DefaultBox als auch in der (streng konfigurierten ) Operabox (!)

D.h.: Der Player öffnete sich (zum Glück in der Sandbox) und konnte die Datei abspielen.

b) Adobe Reader 9 (zum Öffnen einer pdf-Datei aus dem Browser heraus):

funktioniert zwar in der Default Box, nicht aber in der Operabox *

c) RealPlayer (zB. zum Abspielen einer kleinen Musikdatei auf amazon.de):

funktioniert weder in der DefaultBox noch in der Operabox *

*) [Es kommt die Fehlermeldung: "Anwendung konnte nicht richtig initialisiert werden."]

Drei Programme - drei Varianten.

Ist es also mehr oder weniger "Glückssache", welches Programm bei einer bestimmten Sandbox-Konfiguration funktioniert?

Und noch wichtiger:

Hat es seine Richtigkeit, dass der Windows Media Player sogar bei der ganz strengen Konfiguration der Sandbox läuft? Immerhin muss der ja zu diesem Zweck auch Verbindung mit dem Internet aufnehmen.

Um nicht falsch verstanden zu werden: Je mehr Programme funktionieren, umso lieber ist es mir natürlich.

Geschrieben von: rolarocka 22.07.2008, 13:33

Ein kleines Problem habe ich wenn ich diese starken sicherheitseintellungen benutze. Ich kann aus Opera oder Firefox nicht drucken. Wie krieg ich jetzt raus welche Dateien da in die Sandbox geladen werden müssen um erfolgreich zu drucken? Eine Datei habe ich schon rausgefunden (hpzstw07.exe - hp Drucker), krieg aber zwei Fehlermeldungen und dann druckt er. Danke.

Geschrieben von: subset 22.07.2008, 14:25

@ Peter 123

Wegen der Sandboxie.ini

CopyLimitKb=250000

Das ist auf fast 250 MB gesetzt, das Kopieren von Dateien dieser Größe in die Sandbox hinein dauert normal etwas.

Wenn es nicht unbedingt anders erforderlich ist, dann reicht normal die Voreinstellung mit 48 MB (CopyLimitKb=49152).

Zumal Dateien dieser Größe (über 48 MB) meist ohnehin nicht verändert werden, sondern nur gelesen.

Bei deiner [Operabox] fehlen diese Eintäge:

----------------------------------------------------------------------------

ClosedFilePath=!<InternetAccess_Operabox>,\Device\RawIp

ClosedFilePath=!<InternetAccess_Operabox>,\Device\Ip*

ClosedFilePath=!<InternetAccess_Operabox>,\Device\Tcp*

ClosedFilePath=!<InternetAccess_Operabox>,\Device\Afd*

----------------------------------------------------------------------------

Die verhindern die Internetzugriffe für alle Programme die nicht zur InternetAccess_Operabox Gruppe gehören. Normal erzeugt diese Einträge Sandboxie aber automatisch.

Wegen Media Player, Adobe Reader und Real Player

Starten hier tatsächlich die Programme, oder werden die über die Browser Plug-Ins aufgerufen?

Als Browser Plug-In würden sie quasi im Browserprozess laufen und nicht als verbotene Anwendung.

Das wäre für jeden Browser zu ermitteln.

- Bei Firefox: Extras > Add-ons > Plugins, dort kann man sie einfach testweise deaktivieren.

- Beim IE: Extras > Internetoptionen > Programme > Add-Ons verwalten, auch hier die Fraglichen testweise deaktivieren.

- Bei Opera: opera:plugins in die Adresszeile eingeben. Wie man die testweise deaktivieren kann, weiß ich leider nicht.

@ rolarocka

Zuerst die hpzstw07.exe in die Gruppe der erlaubten Anwendungen:

ProcessGroup=<restricted>,Start.exe,hpzstw07.exe,...

Dann den Zugriff auf den HP Druckertreiber erlauben.

OpenFilePath=hpzstw07.exe,C:\WINDOWS\system32\drivers\HP.sys

HP.sys ist natürlich nur ein Platzhalter.

Sollte das mit OpenFilePath nicht reichen, auch mal mit OpenPipePath versuchen.

OpenPipePath=hpzstw07.exe,C:\WINDOWS\system32\drivers\HP.sys

MfG

Geschrieben von: Peter 123 22.07.2008, 15:09

Wieder mal danke, subset. ![]()

Das mit den 250 MB habe ich bewusst so eingestellt - einfach damit ich nicht verwirrt bin, wenn doch einmal etwas Größeres zum Herunterladen ist und dann eine Fehlermeldung kommt. Wenn es nur eine Geschwindigkeitsfrage ist (und keine der Sicherheit) würde ich das daher gerne beibehalten (oder nur auf eine Größenordnung zB. um die 100 MB reduzieren).

Und jetzt zu den heikleren Punkten:

----------------------------------------------------------------------------

ClosedFilePath=!<InternetAccess_Operabox>,\Device\RawIp

ClosedFilePath=!<InternetAccess_Operabox>,\Device\Ip*

ClosedFilePath=!<InternetAccess_Operabox>,\Device\Tcp*

ClosedFilePath=!<InternetAccess_Operabox>,\Device\Afd*

----------------------------------------------------------------------------

Die verhindern die Internetzugriffe für alle Programme die nicht zur InternetAccess_Operabox Gruppe gehören. Normal erzeugt diese Einträge Sandboxie aber automatisch.

Ich sag's ja: Ich bin mit all diesen Einstellungen intellektuell überfordert.

Ich dachte nämlich, die neuen (von dir empfohlenen) ClosedFilePath-Einträge wären Ersatz für die standardmäßig vorhandenen. Die hatte ich daher bewusst gelöscht.

D.h. für meine Operabox muss das dann so aussehen:

ClosedFilePath=!<InternetAccess_Operabox>,\Device\Ip*

ClosedFilePath=!<InternetAccess_Operabox>,\Device\Tcp*

ClosedFilePath=!<InternetAccess_Operabox>,\Device\Afd*

ClosedFilePath=!<restricted>,*

ClosedIpcPath=!<restricted>,*

ClosedKeyPath=!<restricted>,*

Richtig so?

Und beim Folgenden wird es überhaupt schwierig:

Starten hier tatsächlich die Programme, oder werden die über die Browser Plug-Ins aufgerufen?

Als Browser Plug-In würden sie quasi im Browserprozess laufen und nicht als verbotene Anwendung.

Das wäre für jeden Browser zu ermitteln.

[....]

Ich weiß es nicht, wie die Programme laufen (ob sie tatsächlich starten oder über die Browser Plug-Ins aufgerufen werden). Normalerweise klicke ich auf das Fenster mit der Option "Öffnen mit ..." und die betreffende pdf-Datei + Adobe bzw. der betreffende Player (WMP, RealPlayer) öffnet sich. Vielleicht sehe ich es mir anhand deiner Erläuterung einmal an, aber im Moment lasse ich es mal auf sich beruhen - es ist mir einfach zu aufwendig und zeitraubend.

Geschrieben von: subset 22.07.2008, 17:40

Der CopyLimitKb Eintrag betrifft heruntergeladene Dateien überhaupt nicht.

Das Limit gilt nur für Dateien, die vom echten System in die Sandbox kopiert werden.

Der Rest stimmt so.

MfG

Geschrieben von: Peter 123 22.07.2008, 20:28

Das Limit gilt nur für Dateien, die vom echten System in die Sandbox kopiert werden.

Ach so. Da war ich wieder einmal ahnungslos. Na dann gehe ich auf die Standardeinstellung zurück.

Jetzt würde ich gerne noch etwas Prinzipielles wissen:

Du hast uns in deinen Beiträgen der letzten Tage vor allem erklärt, wie man in der Sandboxie.ini Einstellungen vornehmen soll, um die Sicherheit zu erhöhen, insbesondere mit diesen "ClosedFilePath"-Einträgen.

In deinem ersten Beitrag ging es auch schon um die Sicherheit; und zwar um Maßnahmen, die im Sandboxie-Menü unter "Sandboxeinstellungen" zu treffen wären. Da spielte teilweise sogar auch schon das Thema "ClosedFilePath" eine Rolle:

(Wiedergabe der Abbildung vom ersten Beitrag subset's):

(oder in der deutschen Sandbox-Version):

Wären das (im ersten Beitrag) alles Maßnahmen, die man zusätzlich zu den von dir empfohlenen Änderungen in der ini-Datei setzen sollte, oder erübrigt sich davon jetzt manches (oder alles), wenn man in der ini-Datei diese Einträge

ClosedFilePath=!<restricted1>,*

ClosedIpcPath=!<restricted1>,*

ClosedKeyPath=!<restricted1>,*

vorgenommen hat?

Wahrscheinlich ist meine Frage sehr laienhaft. Aber ich blicke nicht mehr durch, welcher Eintrag an welcher Stelle welchen Prozess bzw. Zugriff verbietet oder erlaubt.

Geschrieben von: subset 22.07.2008, 21:27

ClosedFilePath=!<restricted1>,*

ClosedIpcPath=!<restricted1>,*

ClosedKeyPath=!<restricted1>,*

vorgenommen hat?

ClosedFilePath=!<restricted1>,* bezieht sich auf alle Programme, die nicht in der restricted1 Gruppe sind.

Alle Programme der restricted1 Gruppe haben aber theoretisch überallhin Zugriff.

Genau um das zu verhindern habe ich die globalen Zugriffe definiert.

Ein Beispiel:

Firefox und Opera sind in der restricted1 Gruppe, Thunderbird ist mein Email-Programm und ich will nicht, dass Firefox oder Opera auf meine Mailadressen usw. zugreifen dürfen.

Lösung für diese Sandbox:

ClosedFilePath=%AppData%\Thunderbird\

ClosedFilePath=%Local Settings%\Anwendungsdaten\Thunderbird\

Da diese Anweisung für "Alle Programme" gilt, können weder Firefox noch Opera auf meine persönlichen Email-Daten zugreifen.

Diese ClosedFilePath für alle oder einzelne Programme können aber einfach über das Einstellungsmenü von Sandboxie erzeugt werden.

Im ersten Post habe ich mich auf das Einstellungsmenü beschränkt, das wäre sonst zu kompliziert geworden.

Aber zusätzlich würde ich nicht sagen, durch die restricted Gruppen und InternetAccess_ hat man schon ein gutes Maß an Sicherheit, aber natürlich kann man weiter durch ClosedFilePath und OpenFilePath Anweisungen das Ganze noch sicherer bzw. komfortabler machen.

MfG

Geschrieben von: Peter 123 23.07.2008, 12:46

Gut, dieser Halbsatz beruhigt mich.

Ich fasse zur besseren Übersicht zusammen, was ich jetzt entsprechend deiner Anleitungen gemacht habe. Vielleicht kann das ja auch anderen Interessierten als Hilfe dienen:

1. Ich habe eine zweite Sandbox eingerichtet.*

*) (dazu Sandboxie-Control-Fenster öffnen ---> "Sandbox" ---> "Neue Sandbox erstellen")

D.h. es gibt bei mir jetzt:

- a) die Defaultbox (in meinem Fall gedacht für die Benutzung der Browser Firefox und Internet Explorer sowie der drei Kommunikations-Programme Skype, Windows Live Messenger und Yahoo Messenger)

[Diese fünf Programme benütze ich jetzt einmal der Einfachheit und Übersichtlichkeit wegen in einer gemeinsamen Sandbox.]

- b) eine eigene Sandbox gedacht für die Benutzung des Browsers Opera (von mir bezeichnet als "Operabox")

2. Damit auch nur diese Programme Zugriff auf das Internet haben, habe ich sie eigens im Menüpunkt "Internetzugriff"* der jeweiligen Sandbox eingetragen**:

*) (zu finden in den "Sandboxeinstellungen" als Unterpunkt zu "Ressourcenzugriff")

**) (zu diesem Zweck auf die Schaltfläche "Datei hinzufügen" klicken und aus dem Verzeichnis C:\Programme im betreffenden Programmordner die exe-Datei auswählen - in meinem Fall also: firefox.exe [zu finden im Programmordner "Mozilla Firefox"], iexplore.exe, skype.exe usw.)

a) Eintrag für die DefaultBox:

b) Eintrag für "Operabox":

3. In der Sandboxie.ini* habe ich die von dir empfohlenen** Eintragungen vorgenommen (nunmehr für beide Sandboxen).

*) (zu finden im Verzeichnis C:\WINDOWS oder über das Sandboxie-Control-Fenster unter "Konfiguration" ---> "Konfiguration bearbeiten")

**) (siehe http://www.rokop-security.de/index.php?s=&showtopic=16824&view=findpost&p=242319 und http://www.rokop-security.de/index.php?s=&showtopic=16824&view=findpost&p=242537 )

Sandboxie.ini hat damit bei mir jetzt folgenden Inhalt (die gegenüber den Standardeinstellungen geänderten bzw. neu hinzugekommenen sicherheitsrelevanten Eintragungen sind farblich markiert: jene für die DefaultBox in rot und jene für "Operabox" in dunkelgrün):

[GlobalSettings]

ProcessGroup=<InternetAccess_DefaultBox>,firefox.exe,iexplore.exe,skype.exe,msnmsgr.exe,yahoomessenger.exe

ProcessGroup=<InternetAccess_Operabox>,opera.exe

ProcessGroup=<restricted1>,firefox.exe,iexplore.exe,skype.exe,msnmsgr.exe,yahoomessenger.exe,Start.

exe,SandboxieDcomLaunch.exe,SandboxieRpcSs.exe

ProcessGroup=<restricted2>,opera.exe,Start.exe,SandboxieDcomLaunch.exe,SandboxieRpcSs.exe

[DefaultBox]

ConfigLevel=4

AutoRecoverIgnore=.jc!

AutoRecoverIgnore=.part

RecoverFolder=%Personal%

RecoverFolder=%Favorites%

RecoverFolder=%Desktop%

LingerProcess=trustedinstaller.exe

LingerProcess=wuauclt.exe

LingerProcess=devldr32.exe

LingerProcess=syncor.exe

LingerProcess=jusched.exe

LingerProcess=acrord32.exe

Enabled=y

BoxNameTitle=n

AutoDelete=y

NeverDelete=n

CopyLimitKb=49152

AutoRecover=y

ClosedFilePath=!<InternetAccess_DefaultBox>,\Device\RawIp

ClosedFilePath=!<InternetAccess_DefaultBox>,\Device\Ip*

ClosedFilePath=!<InternetAccess_DefaultBox>,\Device\Tcp*

ClosedFilePath=!<InternetAccess_DefaultBox>,\Device\Afd*

ClosedFilePath=!<restricted1>,*

ClosedIpcPath=!<restricted1>,*

ClosedKeyPath=!<restricted1>,*

[UserSettings_......]

SbieCtrl_UserName= ......

SbieCtrl_ShowWelcome=N

SbieCtrl_NextUpdateCheck= .......

SbieCtrl_UpdateCheckNotify=Y

SbieCtrl_WindowLeft=162

SbieCtrl_WindowTop=267

SbieCtrl_WindowWidth=660

SbieCtrl_WindowHeight=450

SbieCtrl_Hidden=Y

SbieCtrl_ActiveView=40021

SbieCtrl_BoxExpandedView_DefaultBox=Y

SbieCtrl_AutoApplySettings=N

SbieCtrl_HideWindowNotify=N

SbieCtrl_EnableLogonStart=N

SbieCtrl_EnableAutoStart=Y

SbieCtrl_AddDesktopIcon=N

SbieCtrl_AddQuickLaunchIcon=N

SbieCtrl_AddContextMenu=Y

SbieCtrl_AddSendToMenu=Y

SbieCtrl_ColWidthProcName=250

SbieCtrl_ColWidthProcId=70

SbieCtrl_ColWidthProcTitle=310

SbieCtrl_BoxExpandedView_Operabox=Y

[Operabox]

Enabled=y

ConfigLevel=4

AutoRecover=y

AutoRecoverIgnore=.jc!

AutoRecoverIgnore=.part

RecoverFolder=%Personal%

RecoverFolder=%Favorites%

RecoverFolder=%Desktop%

LingerProcess=trustedinstaller.exe

LingerProcess=wuauclt.exe

LingerProcess=devldr32.exe

LingerProcess=syncor.exe

LingerProcess=jusched.exe

LingerProcess=acrord32.exe

CopyLimitKb=49152

AutoDelete=y

NeverDelete=n

ClosedFilePath=!<InternetAccess_Operabox>,\Device\RawIp

ClosedFilePath=!<InternetAccess_Operabox>,\Device\Ip*

ClosedFilePath=!<InternetAccess_Operabox>,\Device\Tcp*

ClosedFilePath=!<InternetAccess_Operabox>,\Device\Afd*

ClosedFilePath=!<restricted2>,*

ClosedIpcPath=!<restricted2>,*

ClosedKeyPath=!<restricted2>,*

4. Nicht vorgenommen habe ich hingegen jene Änderungen, die du in deinem ersten Beitrag für folgende Menüpunkte der Sandboxeinstellungen angeregt hast:

"Dateizugriff - Direkter Zugriff" (im ersten Beitrag englisch: "File Access - Direct Access")

"Dateizugriff - Zugriff verweigern" ("Files Access - Blocked Access")

"Dateizugriff - Nur-Lese-Zugriff" ("Files Access - Read Only Access")

In den Feldern der zugehörigen Fenster wurde von mir also nichts eingetragen (gilt für beide Sandboxen). Die Fenster sehen also z.B. bei der Defaultbox so aus:

Habe ich das so richtig und "sicherheitspolitisch" sinnvoll konfiguriert?

Geschrieben von: rolarocka 23.07.2008, 13:52

"Zugriff verweigern" würde ich schon einstellen. Z.B. dass Opera nicht auf deine private Dateien zugreifen darf. Wenn deine Dateien auf eine andere Festplatte liegen kannst doch den zugriff von deiner Opera Sandbox darauf blockieren. Direkter Zugriff zb für Opera macht auch Sinn wenn du deine Bookmarks änderst dann werden die auch im richtigen System geändert und Sanboxed browser und normaler Browser bleiben synchron. Also erster Post und letztere Posts zusammen machen schon Sinn meiener Meinung nach. Hab ich auch so strikt eingestellt.

Geschrieben von: subset 23.07.2008, 14:12

RecoverFolder=%Favorites%

RecoverFolder=%Desktop%

Nur eine Anmerkung wegen der Order für die Wiederherstellung der Downloads.

Du bekommst eine Meldung, wenn die Downloads entweder in den Eigenen Dateien, den Favoriten oder auf dem Desktop landen.

Sollte nun eines der Programme (Firefox, IE, Skype, Opera usw.) ein anderes Downloadverzeichnis verwenden, wie z.B. D:\Downloads, dann geht der Download mit dem Löschen der Sandbox verloren.

In einem solchen Fall muss man nur das Zielverzeichnis für die Downloads zur Sandboxie.ini hinzufügen:

RecoverFolder=D:\Downloads

Natürlich hat rolarocka recht, die ClosedFilePath und OpenFilePath Anweisungen gehören zu jeder Sandbox.

Wie bereits von mir erwähnt, die ClosedFilePath Anweisungen erhöhen die Sicherheit und die OpenFilePath Anweisungen erhöhen den Komfort.

Die für die Operabox sind relativ einfach zu machen.

Nur bei der firefox.exe,iexplore.exe,skype.exe,msnmsgr.exe,yahoomessenger.exe Sandbox habe ich meine Zweifel, ob da etwas Sinnvolles rauskommt, wegen der Vielzahl an unterschiedlichen Programmen.

MfG

Geschrieben von: Peter 123 23.07.2008, 14:52

Du bekommst eine Meldung, wenn die Downloads entweder in den Eigenen Dateien, den Favoriten oder auf dem Desktop landen.

Sollte nun eines der Programme (Firefox, IE, Skype, Opera usw.) ein anderes Downloadverzeichnis verwenden, wie z.B. D:\Downloads, dann geht der Download mit dem Löschen der Sandbox verloren.

Das ist mir auch völlig Recht so.

Wie bereits von mir erwähnt, die ClosedFilePath Anweisungen erhöhen die Sicherheit und die OpenFilePath Anweisungen erhöhen den Komfort.

Die für die Operabox sind relativ einfach zu machen.

Nur bei der firefox.exe,iexplore.exe,skype.exe,msnmsgr.exe,yahoomessenger.exe Sandbox habe ich meine Zweifel, ob da etwas Sinnvolles rauskommt, wegen der Vielzahl an unterschiedlichen Programmen.

Hmm. Dann muss ich mir das mit dem Punkt "Zugriff verweigern (ClosedFilePath)" in den Sandboxeinstellungen auch noch anschauen. Ich hatte deinen vorigen Beitrag so verstanden, dass nichts mehr zusätzlich zu den Änderungen in der sandboxie.ini zu tun wäre, um ein ausreichendes Sicherheitsniveau zu erzielen.

Auf OpenFilePath-Anweisungen ("Direkter Zugriff") kann ich damit aber weiterhin verzichten; denn mir geht es nur um die Sicherheit und nicht um den Komfort.

Also z.b. bezogen auf den von rolarocka erwähnten Fall:

Mir ist bewusst, dass sich Änderungen der Favoriten-Liste nicht dauerhaft auswirken, wenn ich sie nur aus der Sandbox heraus vornehme. Aber das möchte ich auch so beibehalten. Alles, was sich in der Sandbox abspielt, soll (nach meinen Vorstellungen) nur vorläufigen Charakter haben und nur gelten, bis ich die Sandbox wieder schließe. (Automatisches Leeren der Sandbox beim Schließen ist bei mir ja aktiviert.)

Geschrieben von: rolarocka 23.07.2008, 16:09

Hier gibts noch ein paar interessante .ini settings:

http://hurst-security-blog.blogspot.com/2008/07/sandboxie.html

also das sieht doch richtig hübsch aus (für Opera/Firefox):

ClosedFilePath=C:\AUTOEXEC.BAT

ClosedFilePath=C:\boot.ini

ClosedFilePath=C:\ntldr

ClosedFilePath=C:\NTDETECT.COM

ClosedKeyPath=HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\System\

ClosedKeyPath=HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\RunOnceEx\

ClosedKeyPath=HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\RunOnce\

ClosedKeyPath=HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run\

ClosedKeyPath=HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer

ClosedKeyPath=HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\RunOnceEx\

ClosedKeyPath=HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\RunOnce\

ClosedKeyPath=HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run\

ist vielleicht schon redundant aber schaden wirds bestimmt nicht ![]()

Geschrieben von: Peter 123 23.07.2008, 17:00

![]()

![]()

![]() Ich blicke nicht mehr durch.

Ich blicke nicht mehr durch.

Und mittlerweile frage ich mich auch, warum der Erfinder von Sandboxie diese Konfigurationsdetails nicht zumindest teilweise in die Standardeinstellungen eingebaut hat, soweit diese Details für die Sicherheit notwendig sind. ![]() Sandboxie sollte doch eigentlich dazu dienen, dass man das darin aufgerufene Programm (z.B. einen Browser) gefahrlos benützen kann - und zwar ohne riesigen zusätzlichen Konfigurationsaufwand. Davon bin ich bis vor wenigen Tagen auch ausgegangen. Aufgrund eurer - natürlich durchaus verdienstvollen - Beiträge komme ich jetzt drauf, dass davon offenbar keine Rede ist. Man muss da unzählige zusätzliche Einstellungen und Eintragungen vornehmen, damit ein ausreichender Sicherheitseffekt tatsächlich eintritt. Und wer nicht das Glück hat, durch Zufall auf dieses Forum und den von subset eröffneten Thread zu stoßen, der ist diesbezüglich ohnedies verloren, sofern er nicht Computerexperte ist oder genug Englisch kann, um die Sandboxie-Webseite zu studieren (wobei ich auch nicht weiß, ob das dort alles überhaupt erwähnt bzw. erklärt wird).

Sandboxie sollte doch eigentlich dazu dienen, dass man das darin aufgerufene Programm (z.B. einen Browser) gefahrlos benützen kann - und zwar ohne riesigen zusätzlichen Konfigurationsaufwand. Davon bin ich bis vor wenigen Tagen auch ausgegangen. Aufgrund eurer - natürlich durchaus verdienstvollen - Beiträge komme ich jetzt drauf, dass davon offenbar keine Rede ist. Man muss da unzählige zusätzliche Einstellungen und Eintragungen vornehmen, damit ein ausreichender Sicherheitseffekt tatsächlich eintritt. Und wer nicht das Glück hat, durch Zufall auf dieses Forum und den von subset eröffneten Thread zu stoßen, der ist diesbezüglich ohnedies verloren, sofern er nicht Computerexperte ist oder genug Englisch kann, um die Sandboxie-Webseite zu studieren (wobei ich auch nicht weiß, ob das dort alles überhaupt erwähnt bzw. erklärt wird).

So sollte ein Programm, das eigentlich der Sicherheit dienen soll, nicht beschaffen sein. Zusätzlich zu seinen Mängeln in Aufbau und Sprache gibt es offenbar auch beträchtliche Sicherheitslücken in der Standardkonfiguration. ![]()

Geschrieben von: rolarocka 23.07.2008, 17:09

Sandboxie ist in den Standardeinstellungen insofern sicher dass alles was in der sandbox ausgeführt wird keinen Einfluss auf das eigentliche System hat. Aber wie jedes Programm, kann man es feintunen. Ist doch begrüssenswert.

Lass dich davon nicht abschrecken jetzt wo du soweit gekommen bist (ich auch übrigens). Die Standardeinstellung von Sandboxie sind für die meistes User eh vollkommen ausreichend. Ich find es interessant wie sicher man das ganze einstellen kann.

Geschrieben von: Peter 123 23.07.2008, 17:35

Aber du schreibst ja selbst:

Und das Gleiche betrifft natürlich auch die Sicherheitsprogramme, Mailprogramme etc. die subset in seinem ersten Beitrag diesbezüglich erwähnt. Ich nehme an, ein solcher Zugriff wäre immer dann problematisch, wenn sich (zB. über den Browser) ein Schädling in die Sandbox eingeschlichen hat. Der könnte dann ja vorübergehend - nämlich solange die Sandbox geöffnet ist - auf diese Programme zugreifen.

Und ich vemute, um dies zu verhindern, gibt es diese Zugriff-Verweigern-(ClosedFilePath)-Option:

Nur verstehe ich ja prinzipiell nicht, warum eine solche Option überhaupt vorhanden sein muss. Als Laie meint man doch, ein Programm, das in der Sandbox läuft, könne automatisch auf Ordner oder Programme außerhalb der Sandbox nicht zugreifen (abgesehen von jenen, die es zum Betrieb benötigt, aber die hat es ja ohnedies in kopierter Form in der Sandbox) - nämlich auch ohne das Erfordernis, einen solchen Zugriff erst eigens ausschließen zu müssen.

Und auch das ist doch gefährlich:

- Ist das Feld [Anm.: es geht um jenes bei "Internetzugriff"] frei, dann haben alle Anwendungen, die in dieser Sandbox laufen, Zugriff auf das Internet.

Das ist sehr unsicher, es könnte z.B. ein Trojaner aus der Sandbox heraus Daten in das Internet verschicken.

[...]

Wieso ist also der Internetzugriff nicht schon in der Standardkonfiguration auf das konkrete, in der Sandbox benützte Programm (+ allfälliger Plugins [wie das anscheinend zB. bei mir betreffend Windows Media Player im Firefox- und Opera-Brwoser der Fall ist]) beschränkt - ohne, dass man diese Zugriffsbeschränkung erst eigens in der Sandboxie-ini eintragen muss?

Geschrieben von: rolarocka 23.07.2008, 17:51

Dafür müsste Sandboxie mit profilen arbeiten wie z.b bei Firewalls wo du dann der Firewall sagst Programm x ist ein Web Browser also benutzt diese und jene Einstellungen. Das wäre natürlich Anwenderfreundlicher und dann auch sicherer. Aber Sandboxie ist noch nicht soweit oder will es auch gar nicht. Ausserdem sollte man Sandboxie mit einem Traditionellen AntiViren Scanner benutzen und Opera/Firefox Javascript ausschalten. Deshalb finde ich sind die Standardeinstellung normalerweise ausreichend sonst wären es ja nicht die Standardeinstellungen ![]() . Wenn dann noch was durchkommt dann sollte man an seinen Surfgewohnheiten feilen.

. Wenn dann noch was durchkommt dann sollte man an seinen Surfgewohnheiten feilen.

Geschrieben von: subset 23.07.2008, 18:56

Das ist auch so, Programme können nicht auf Dateien außerhalb der Sandbox zugreifen, denn Sandboxie fängt diese Anforderungen ab und kopiert die Dateien in die Sandbox hinein.

Also so:

- Ein Programm in der Sandbox fordert eine Datei an

- Sandboxie kopiert die Datei in die Sandbox hinein

Muss man nicht ausschließen, hier ist der Fehler.

Mit ClosedFilePath wird der Zugriff von Programmen die in der Sandbox laufen beschränkt.

Also so:

- Ein Programm in der Sandbox fordert eine Datei an

- Sandboxie verweigert das wegen einer ClosedFilePath Regel und kopiert die Datei nicht in die Sandbox hinein.

Mit direktem Dateizugriff (OpenFilePath) und Vollzugriff (OpenPipePath) von Programmen aus der Sandbox heraus hat das nichts zu tun.

Diese werden immer vom Benutzer erstellt.

Erstelle einfach eine neue Sandbox und schau dir dann die Sandboxie.ini an.

Ist da eine einzige OpenFilePath/OpenPipePath Zeile in der Sandboxie.ini?

MfG

Geschrieben von: Peter 123 23.07.2008, 21:33

Also so: